Chcete mít jistotu, že DNS systém neoslabuje bezpečnost ani výkon sítě? Sepsali jsme nejčastější chyby, které nacházíme i v dobře spravovaných prostředích, a přidali postupy, jak je zkrotit: od blokace portu 53 přes kontrolu DoH/DoT až po revizi domén a IP nastavení. Prakticky, s ukázkami a jasnými kroky k nápravě.

DNS hraje daleko větší roli, než jen převádět názvy na IP adresy. Ovlivňuje, kam budou uživatelé přesměrováni, a ukazuje, ke kterým serverům se zařízení připojují. DNS provoz je mocný nástroj a ten, kdo jej ovládá nebo dokáže zachytit, může uživatele nasměrovat jinam, zmapovat interní služby nebo odčerpat citlivá data. Přesto zůstává DNS jednou z nejopomíjenějších, ale zároveň nejzásadnějších součástí bezpečnosti sítí.

Odborníci GREYCORTEX během auditů opakovaně nacházejí stejné chyby, a to i v dobře spravovaných infrastrukturách. V tomto článku se podíváme na ty nejčastější a přidáme doporučení, jak je řešit:

❌ Neomezeně otevřený port 53 – umožňuje přenášet libovolná data, čehož mohou zneužít útočníci i legitimní aplikace.

❌ Nekontrolované šifrované DNS protokoly (DoH a DoT) – v prostředí firemní sítě často vytvářejí slepá místa, kde správci ztrácejí přehled.

❌ Domény, které nejsou registrované nebo spravované organizací – i zdánlivě drobný detail může vést k vážným bezpečnostním problémům.

❌ Překlepy v IP adresách DNS serverů – chyba, která může u některých zařízení dlouhodobě zůstat skrytá a způsobovat potíže.

Neomezeně otevřený port 53

V mnoha sítích zůstává port 53 směrem do internetu otevřený, a to bez jakýchkoliv restrikcí. V praxi to znamená, že libovolné zařízení z interní sítě se může připojit k jakémukoliv DNS serveru v internetu. Takový stav je z pohledu bezpečnosti problematický, protože ho využívají jak legitimní aplikace tak i útočníci.

Útočníci mohou otevřeného portu 53 snadno využít k vytvoření DNS tunelu a přes něj přenášet libovolná data. Typickým příkladem je použití nástroje lodine který vytváří IP vrstvu nad aplikačním DNS protokolem. Tím je možné posílat data ven z organizace nebo dokonce vytvořit reverzní SSH tunel z internetu do interní sítě. Útočník tak získá trvalý přístup, který mu umožní do sítě kdykoliv znovu vstoupit.

V případě software lodine se IP vrstva přenáší skrytě v řetězcích, které tvoří domény třetího řádu. Na první pohled se zdá, že klient komunikuje s legitimním DNS serverem v interní síti, ale detailnější pohled na přenášená data odhalí, že tomu tak není.

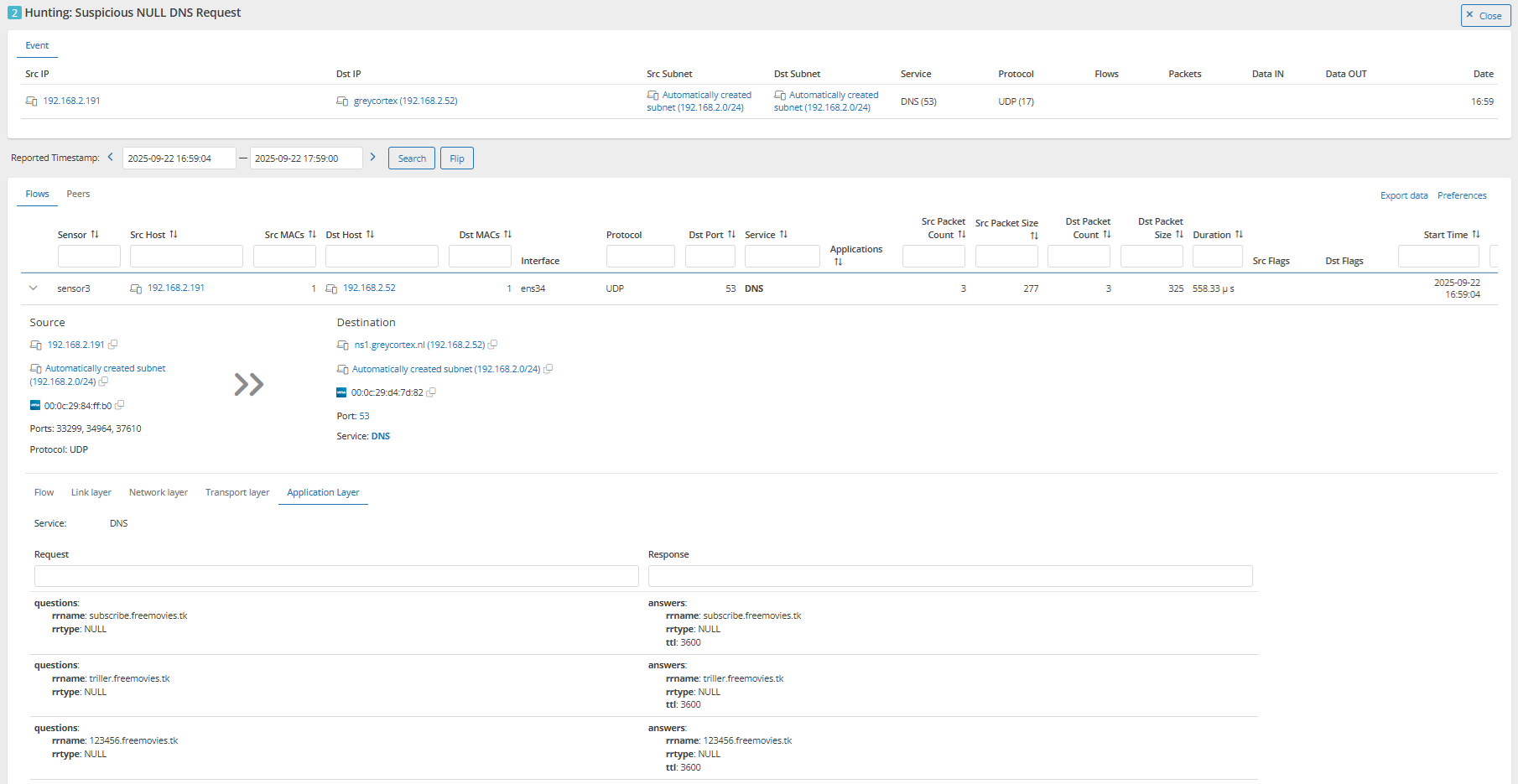

Na obrázku níže můžete vidět příklad z nástroje GREYCORTEX Mendel. Zařízení s IP adresou 192.168.2.191 posílá DNS dotazy na interní server s IP adresou 192.168.2.52. V datech jsou dotazy na doménu freemovies.tk. Doménové jméno třetího řádu se v každém dotazu mění a působí velmi nezvykle. Všimněte si také, že atribut rrtype obsahuje hodnotu NULL, která je v běžné DNS komunikaci výjimečná.

Doporučení od expertů GREYCORTEX:

✅ Blokujte odchozí port 53 pro všechna zařízení s výjimkou vašich autorizovaných DNS serverů.

✅ Sledujte DNS logy a vyhledávejte neobvyklé vzory v doménách třetího řádu nebo neočekávané typy záznamů.

✅ Opakující se hodnoty NULL nebo jiné neobvyklé typy záznamů rrtype mohou být silným ukazatelem pokusů o tunelování.

Kdy je vhodné otevřít port 53

Jsou i situace, kdy je port 53 stále potřeba. Typicky tehdy, když klienti musí komunikovat s firemními DNS resolvery nebo s vybranými externími poskytovateli bezpečného DNS. I v těchto případech ale postupně převládá trend využívat šifrovaný přenos (DoH/DoT) nebo agenty, kteří posílají DNS dotazy v rámci portu 443. Díky tomu už není nutné nechávat port 53 plošně otevřený.

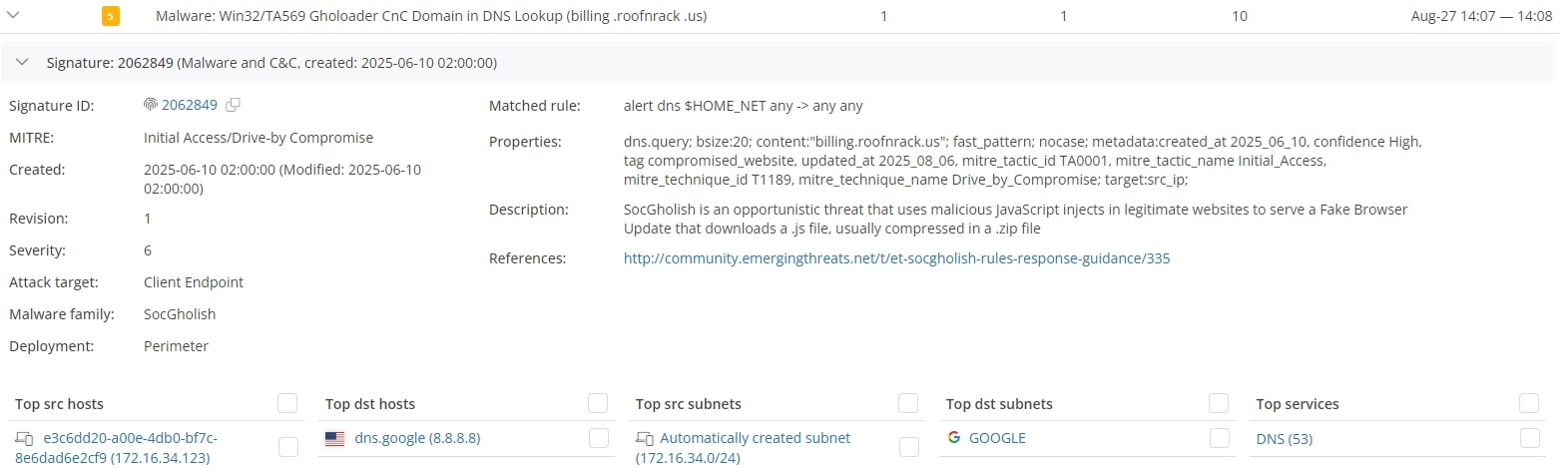

Je dobré mít na paměti, že i malware může využít DNS k trvalé komunikaci. Útočníci si tak zajišťují přístup do sítě nebo používají DNS odpovědi k přenosu příkazů a citlivých dat. Proto by port 53 nikdy neměl být vnímán jako výchozí otevřená konfigurace.

Doporučení od expertů GREYCORTEX:

✅ Pokud je port 53 opravdu nezbytný, omezte jeho použití jen na důvěryhodné resolvery.

✅ Provádějte audity zařízení, která se snaží překládat DNS jména přímo vůči serverům v internetu. Často to signalizuje buď specifické aplikace, nebo přímo aktivitu malwaru.

Nekontrolované využití DoH a DoT

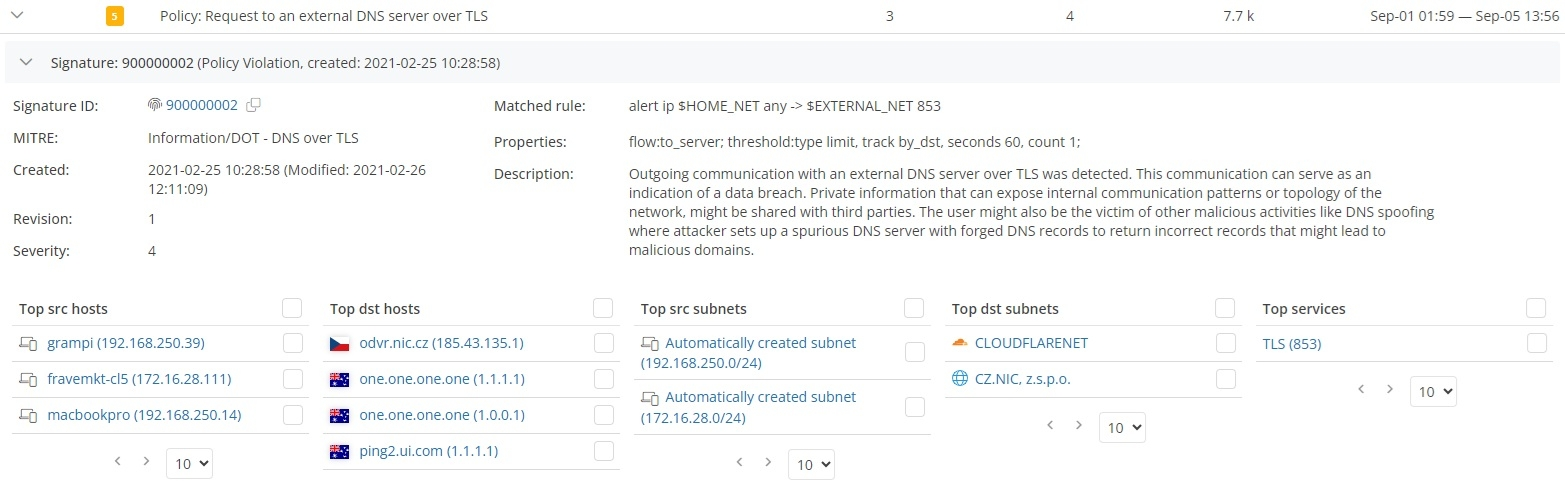

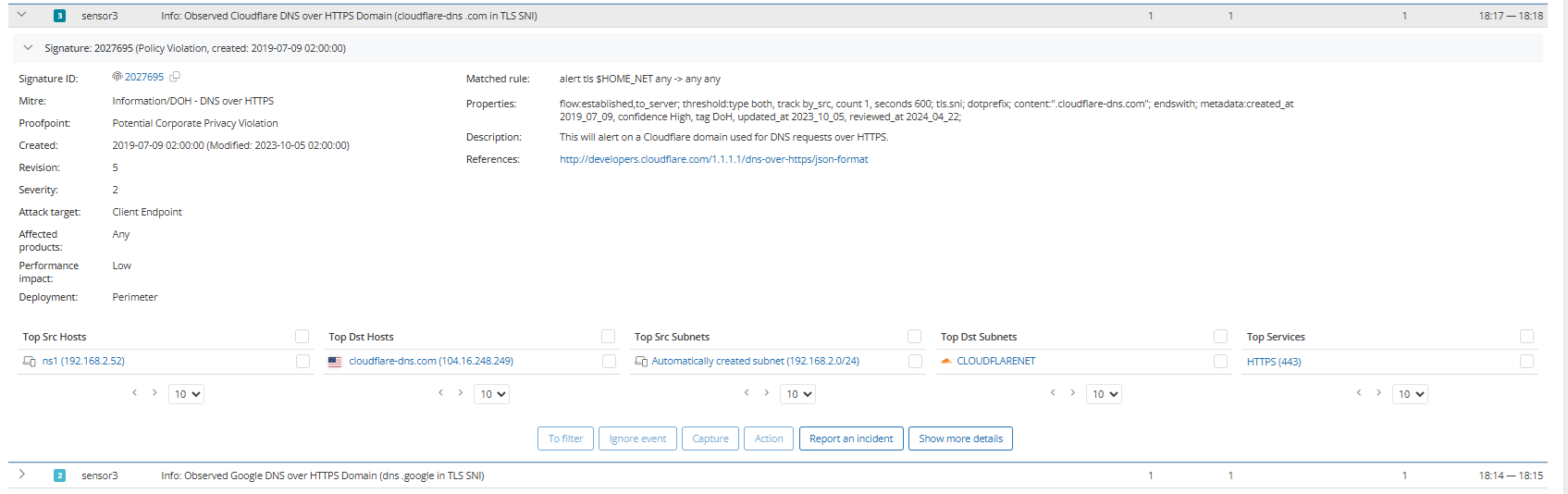

Šifrované DNS protokoly byly původně navrženy tak, aby zvýšily soukromí uživatelů. Ve firemních sítích ale často přinášejí komplikace. DoH (DNS over HTTPS, port 443) a DoT (DNS over TLS, port 853) ukrývají DNS dotazy uvnitř šifrovaných relací, což správci ztěžuje kontrolu i prosazování bezpečnostních politik. Rizika jsou podobná jako u otevřeného portu 53: přes tyto kanály je možné tunelovat data, obejít firemní resolvery nebo si udržovat dlouhodobou přítomnost v síti.

Zatímco DoT je obvykle možné omezit prostým zablokováním portu 853, u DoH je situace složitější. DoH totiž běží na portu 443, tedy na stejném portu, který používá běžný webový provoz. V praxi to znamená, že DoH splyne s ostatním HTTPS provozem a bez inspekce šifrovaného provozu není jasné, na jaké DNS servery se zařízení skutečně obracejí. To vytváří slepá místa, ve kterých se může skrývat nežádoucí komunikace – ať už ze strany zaměstnanců, nebo škodlivého softwaru.

Doporučení od expertů GREYCORTEX:

✅ Zablokujte odchozí port 853, pokud není nutný pro provoz vašich služeb.

✅ Sledujte TLS provoz a vyhledávejte vzory nebo charakteristiky, které ukazují na použití DoH v rámci portu 443. Pokud se jedná o nechtěnou komunikaci, můžete tyto DNS domény cíleně blokovat.

Domény, které nemáte pod kontrolou

Během auditů jsme se setkali se situacemi, kdy administrátoři vytvořili novou doménu, protože nebylo možné plně migrovat ze staré. Původní doména byla například company.cz a nová dostala příponu 2v, tedy company2v.cz. Na první pohled se to může zdát jako neškodné řešení. Problém nastane ve chvíli, kdy tato doména není registrovaná organizací, ale získá ji někdo jiný.

Důsledky mohou být závažné. Představme si, že administrátor nastaví proxy server přes Windows Group Policy (GPO). Pracovní stanice se pak automaticky pokoušejí stáhnout konfiguraci z adresy wpad.company2v.cz. Pokud je tato doména pod kontrolou cizího subjektu, směřují dotazy zařízení mimo firemní síť. V takovém případě má skutečný vlastník domény možnost přesměrovat provoz na libovolný server v internetu.

Otevírá se tak cesta k útoku typu man-in-the-middle. Útočník může například podstrčit ransomware maskovaný jako legitimní soubor, třeba firefox.exe. Z drobné administrátorské zkratky se tak stává přímá zranitelnost.

Doporučení od expertů GREYCORTEX:

✅ Registrujte a spravujte všechny domény, které souvisejí s vaší infrastrukturou a názvoslovím.

✅ Pravidelně kontrolujte, jaké domény se v síti používají, a ověřujte jejich vlastnictví.

✅ Věnujte pozornost automaticky generovaným názvům, například wpad.domain.com, které útočníci často zneužívají.

Překlepy v IP adresách DNS serverů

Ne všechny problémy v DNS musí být výsledkem sofistikovaného útoku. Často jde o obyčejné lidské chyby. Při auditech se opakovaně setkáváme s překlepy v IP adresách DNS serverů. Typickým příkladem jsou veřejně dostupné servery Google (8.8.8.8 a 8.8.4.4), které se někdy omylem zapíší jako 4.4.4.4 nebo 8.8.6.6. U privátních adres se pak může stát, že chybí číslice na začátku, takže místo 192.168.x.x je zadáno jen 92.168.x.x.

Pokud je DNS server nastaven nesprávně, zařízení nedokáže překládat doménová jména. Na počítačích a serverech, které uživatelé používají každý den, se podobný problém odhalí rychle. U zařízení, kde je DNS konfigurováno ručně, například u kamer, senzorů nebo IoT prvků, však může chyba zůstat dlouho bez povšimnutí. Takové zařízení pak nezíská bezpečnostní aktualizace nebo nebude správně komunikovat s ostatní infrastrukturou.

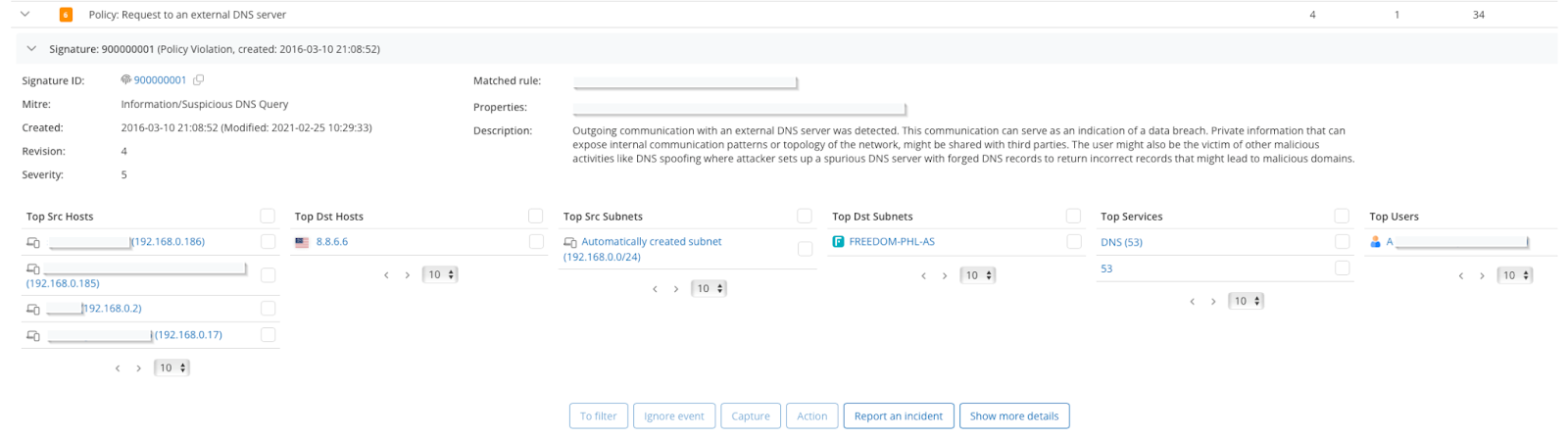

Nástroj Mendel během auditů odhalil i situace, kdy zařízení opakovaně posílalo DNS dotazy na neexistující adresu 8.8.6.6. Žádný resolver na této adrese neběží, takže všechny překlady selhaly. Ještě horší je, když se překlepem trefíte do adresy, která v internetu skutečně poskytuje DNS službu. V takovém případě mohou interní dotazy unikat ven z organizace.

Doporučení od expertů GREYCORTEX:

✅ Využívejte centrální správu konfigurace, abyste minimalizovali riziko chyb při ručním zadávání DNS adres.

✅ Neustále monitorujte DNS provoz a odchylky od běžného chování.

DNS si zaslouží stálou pozornost

Útočníci nehledají složité cesty. Často jim stačí využít chyby v základních službách, které správci považují za samozřejmé. DNS k nim patří. Otevřený port 53, skrytý provoz v DoH nebo DoT, neregistrovaná doména nebo překlep v konfiguraci. To všechno může být bránou k útoku.

Pravidelné audity a trvalý dohled nad DNS provozem proto nejsou zbytečná administrativa, ale nutnost. Jen tak můžete podobné chyby včas odhalit a předejít větším škodám. Nástroj Mendel přitom dává správcům jasný přehled o DNS komunikaci, upozorní na neautorizované resolvery a dokáže rozpoznat chování, které naznačuje tunelování.

Více praktických ukázek najdete v našem webináři „Jak analyzovat problémy s výkonem sítě“. Ukazujeme tam, jak efektivně odhalovat další síťové anomálie a slabiny.

Kategorie

- Novinky (17)

- Produktové novinky (10)

- IT/OT bezpečnost (25)

- Webináře (6)